- Trang chủ

- Về chúng tôi

- Sản Phẩm

- ETHERNET SWITCH

- SDH/MSPP MULTIPLEXER

- PDH Fiber Optical Multiplexer

- PCM Multiplexer/Fom

- TDM Over IP

- IP Over TDM

- Microwave Radio Products

- Media Converter

- Protocol Converter

- Module Quang

- Măng Xông Quang

- Phụ Kiện Quang

- Dây Nhảy Quang

- Tủ, Hộp Phối Quang (ODF)

- Bút Soi Quang

- Tủ Mạng

- CPE FTTH

- Thiết Bị Truyền Hình Cáp CATV

- RS232 – RS485 – RS422

- WLAN

- Bộ Thu Phát Video Quang

- Dịch vụ

- Tin tức

- Hỗ Trợ

- Liên Hệ

Trang chủ»Tin tức»Tin công nghệ»Cisco vá lỗ hổng có thể bị tấn công DoS trên các bộ định tuyến carrier-grade

Cisco vá lỗ hổng có thể bị tấn công DoS trên các bộ định tuyến carrier-grade

Cisco đã khắc phục hai lỗ hổng trong phần mềm IOS XR chạy trên nhiều bộ định tuyến carrier-grade. Các lỗ hổng có thể bị lợi dụng để thực hiện tấn công từ chối dịch vụ (DoS). Hiện hacker đang tích cực khai thác các lỗ hổng này.

IOS XR Network OS của Cisco được triển khai trên nhiều nền tảng thiết bị định tuyến bao gồm bộ định tuyến NCS 540 & 560, NCS 5500, 8000 và ASR 9000.

Các cuộc tấn công đang diễn ra

Cisco đã cảnh báo khách hàng vào ngày 29/8 về các cuộc tấn công đang diễn ra nhắm vào các thiết bị định tuyến carrier-grade chạy các phiên bản Cisco IOS XR tồn tại lỗ hổng.

Cisco cho biết, “Ngày 28/8/2020, nhóm ứng phó sự cố về bảo mật sản phẩm của Cisco (PSIRT) đã phát hiện các cuộc tấn công nhằm cố gắng khai thác các lỗ hổng này”.

Hai lỗi bảo mật gây ra từ chối dịch vụ này là CVE-2020-3566 và CVE-2020-3569 tồn tại trong tính năng Distance Vector Multicast Routing Protocol (DVMRP) của Cisco IOS XR.

Chúng ảnh hưởng tới tất cả các thiết bị Cisco đang chạy IOS XR được cấu hình theo định tuyến đa hướng.

Kẻ tấn công từ xa khai thác bằng cách gửi lượng truy cập IGMP có thể làm cạn kiệt bộ nhớ của các bộ định tuyến mục tiêu, từ đó gây ra DoS.

Bản vá

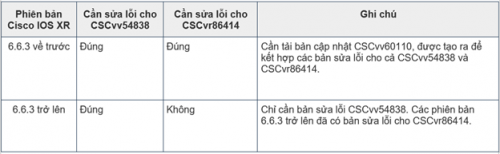

Mặc dù tại thời điểm tiết lộ các cuộc tấn công, Cisco chỉ cung cấp cho khách hàng các biện pháp giảm thiểu để chặn các nỗ lực khai thác, công ty hiện đã phát hành Bản nâng cấp bảo trì phần mềm (SMU) miễn phí để giải quyết hai lỗ hổng này.

Để kiểm tra bộ định tuyến đa hướng có được bật trên một thiết bị có nguy cơ bị tấn công hay không, quản trị viên có thể chạy lệnh show igmp interface.

Ngăn ngừa tấn công

Đối với các thiết bị tồn tại lỗ hổng mà quản trị viên không thể áp dụng các bản sửa lỗi bảo mật, Cisco khuyêns cáo nên triển khai “mục nhập kiểm soát truy cập (ACE) vào danh sách kiểm soát truy cập giao diện hiện có (ACL)” hoặc ACL mới để từ chối lưu lượng DVRMP gửi đến các giao diện có bật định tuyến đa hướng.

Quản trị viên cũng nên tắt định tuyến IGMP trên các giao diện khi việc xử lý lưu lượng IGMP là không cần thiết.

Điều này có thể được thực hiện bằng cách vào chế độ cấu hình bộ định tuyến IGMP thông qua lệnh router igmp, chọn giao diện sử dụng interface, sau đó tắt định tuyến IGMP bằng cách router disable.